Gestão de riscos na Segurança de Informações

A Lei Geral de Proteção de Dados, que entrará em vigor em Agosto de 2020, tem demandado uma grande quantidade de investimentos em sistemas para garantir a proteção contra hackers e outras ameaças virtuais.

As empresas não estão percebendo que a segurança da informação não é uma questão somente de IT, e também não é limitada aos dados pessoais.

A LGPD limita-se aos dados pessoais mantidos ou processados pelas empresas, ou seja: dados relativos às pessoas, como informações cadastrais (nome, endereço, email, CPF, entre outros), dados sensíveis de condições médicas, etc… Mas as empresas mantêm, manipulam e processam informações de outras empresas, de seus fornecedores e clientes, que não são informações pessoais, mas que igualmente podem trazer riscos se não forem apropriadamente protegidas. Da mesma forma, armazenam e trocam informações por meios não digitais como relatórios, correspondências, registros físicos, que igualmente devem ser tratados do ponto de vista da segurança.

A essência de um bom processo de gerenciamento quanto à segurança de informação é uma análise de risco. Esta atividade pode ser explicada pelas seguintes etapas:

Levantamento dos ativos de informações

Em qualquer empresa existem muitos ativos diferentes de informações, que vão desde bases de dados armazenadas nos servidores corporativos, como cadastros de clientes e fornecedores no ERP, assim como informações armazenadas em hard copies, como CVs de candidatos a vagas, fichas de funcionários etc. Além disso também existem informações armazenadas em planilhas excel, listas e relatórios impressos, arquivos físicos e fichários, entre outros.

A primeira tarefa deve ser o levantamento destes ativos. Em geral as empresas se concentram muito na segurança das informações armazenadas digitalmente em suas bases de dados, mas todas as formas de armazenamento e manipulação de informação estão sujeitas a ameaças quanto à segurança.

Determinação das ameaças para cada tipo de ativo

Cada ativo de informação está sujeito a um conjunto de ameaças. Perder um notebook ou equipamento móvel (ou ser furtado) pode permitir o acesso indevido de informações, enquanto esta ameaça é menos relevante no caso de informações em um mainframe.

Informações que são imputadas em bases de dados com base de relatórios manuais de campo, são sujeitas a erros de transcrição, intencionais ou não, que evidentemente também representam ameaças à integridade dos dados e portanto podem trazer riscos.

As ameaças mais comuns são:

- Acesso indevido – Seja por vazamento externo (hackers, furto de equipamentos, malware) ou interno (espionagem, sabotagem). Em geral as empresas prestam muita atenção ao combate a ações externas, com grandes investimentos em firewalls, anti-virus, etc. Mas não prestam muita atenção nos ativos fixos, que devem ser igualmente protegidos.

- Corrupção de dados – Perda de informações por problemas de equipamentos, instalações ou uso indevido destes equipamentos e instalações, assim como ataques por vírus. Perder um CPD durante uma enchente pode ser mortal para uma empresa, por exemplo, ou pode simplesmente ocasionar uma interrupção pequena das atividades, dependendo da importância dos ativos ali estabelecidos para a operação.

- Alteração de dados – Uma fonte de dados não segura pode permitir ações fraudulentas, por exemplo, que sujeitam as empresas a grandes prejuízos.

- Várias outras ameaças podem ser levantadas durante o processo de análise de risco, dependendo de cada operação e cada empresa.

Estimativa de probabilidades de quebra de segurança

Cada ameaça tem uma probabilidade de ocorrência, dependendo de vários fatores, tais como o processo produtivo da empresa, a importância dos dados em questão, entre outros.

Existem várias formas de avaliação de probabilidade de ocorrência de evento negativo, desde modelos muito complexos que levam em consideração análises estatísticas e matemáticas, até uma avaliação subjetiva (por exemplo uma escala de 1 a 5, de baixa probabilidade até altamente provável).

A ameaça de acesso a informações sensíveis contidas em um Mainframe através de furto do equipamento certamente é menos provável que a perda de um smartfone. O acesso de uma listagem impressa que fica sobre a mesa dos funcionários é mais provável que através de uma base de dados protegida por encriptação e com acesso restrito. Cada ameaça tem de ser associada a uma probabilidade de ocorrência e isso tem de ser feito pela equipe interna da empresa, avaliando cada caso.

Determinação da consequência de uma quebra de segurança

Igualmente à análise da probabilidade de ocorrência, cada ameaça deve ser confrontada com a consequência do evento negativo. Essa avaliação pode também ser feita de maneira bem complexa, ou de uma avaliação qualitativa mais simples.

Para as empresas que estão começando neste processo, sugerimos uma avaliação de 1 a 5, sendo 1 uma consequência menor (como somente recuperar um backup, sem perda de produção), até 5, onde a consequência do evento negativo pode ser catastrófica, inclusive levando a empresa à falência.

Determinação do risco

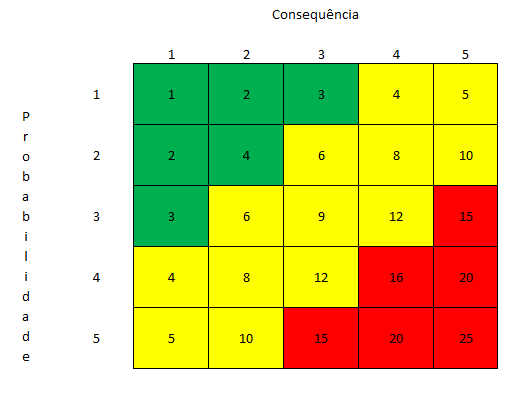

O risco é o produto da probabilidade do evento pela consequência.

Se adotamos o padrão qualitativo de 1 a 5 para probabilidade e consequência, o risco 1 seria mínimo, enquanto o 25 seria o risco máximo.

Esse sistema permite que sejam classificadas as ameaças de acordo com seu grau de risco, sendo necessárias ações preventivas e planos de ação dos maiores riscos para os menores, estabelecendo assim uma hierarquia para as atividades subsequentes.

Após análise de risco

Após análise de risco, sendo cada ameaça devidamente classificada, devem ser planejadas as ações de segurança da informação. As ações podem ser preventivas, de forma a estabelecer barreiras para que os eventos negativos não aconteçam, ou mitigatórias, para limitar os danos causados após a ocorrência de um evento negativo.

Assim se existe um alto risco de ação de hackers ou vírus, então o orçamento de TI para segurança de dados pode ser adequado para as contra medidas.

Se existe um alto risco de perda de dados sensíveis através de incêndio ou alagamento, equipamentos de segurança podem ser instalados, ou um esquema de backup mais eficiente estabelecido.

Outas medidas pode ser simplesmente processuais, como por exemplo estabelecer uma área em separado da TI e da operação para entregar novas senhas ou alterar senhas existentes, criando uma barreira a mais contra acessos indevidos por pessoal interno.

Conclusão

De qualquer forma a lição é que uma boa política de segurança de informação começa com uma análise de risco adequada com identificação das informações sensíveis, determinação das ameaças, classificação dos riscos e medidas de controle.